Cybersécurité : envoyer des emails en toute sécurité

Avis d'expert

27 février 2023

Recommandation N°1

L’authentification, moyen indispensable !

L’email est le vecteur principal de nombreuses menaces dont l’objectif est d’obtenir des informations confidentielles, de faire réaliser un virement bancaire ou ouvrir un fichier malveillant. Pour y arriver l’attaquant va se faire passer pour un interlocuteur connu, un collaborateur interne ou même le président de l’entreprise.

Ces manœuvres sont possibles car le protocole Simple Mail Transfer Protocol (SMTP) ne prévoit aucun moyen d’authentification.

Les protocoles d’authentification à implémenter

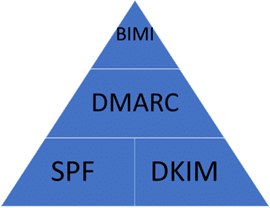

Différents protocoles ont été progressivement définis, normalisés et mis en place :

- Sender Policiy Framework (SPF) contrôle les IP sources autorisées à utiliser le domaine d’enveloppe

- DomainKeys Identified Mail (DKIM) authentifie vos messages au moyen d’une signature cryptographique

- Domain-based message authentication and Conformance (DMARC) vérifie que le domaine de l’expéditeur est le même que celui vérifié par le SPF ou celui de la signature DKIM.

- Brand Indicators for Message Identification (BIMI) fournit un moyen visuel de vérifier la qualité de l’authentification.

Ayez toujours à l’esprit deux points clefs concernant votre messagerie électronique : la protection de vos domaines et la délivrabilité de vos messages, la seconde n’allant pas sans la première.

Même pour les domaines inutilisés pour l’envoi d’email, la mise en place de SPF et DMARC est essentielle pour prévenir leur usurpation.

Attention au risque de messages légitimes bloqués en cas de mauvais déploiement

De l’autre côté la mise en œuvre précipitée de ces mécanismes sans prendre en compte les usages de l’email peut empêcher la réception d’emails légitimes.

| Nombre de problèmes de non-réception de messages proviennent soit d’une mise en œuvre incorrecte de ces protocoles par les propriétaires de domaines qui oublient parfois tout simplement de mettre à jour leur SPF lors d’un changement d’infrastructure soit d’une utilisation de services de messagerie externes inconnue du service informatique. |  |

D’abord cartographier les applications émettrices de messages de votre domaine

Le premier travail sera d’identifier toutes les applications, internes et surtout Cloud, qui envoient des messages en votre nom. On activera la politique DMARC en collectant les rapports, sans prendre d’action. Cela permet d’identifier les applications ne respectant pas les règles SPF ou la signature DKIM et envoyant en votre nom des messages vers votre propre messagerie ou vers l’extérieur (Gmail, Microsoft etc.).

Une fois identifiées, les applications génératrices de messages doivent être mises à jour pour respecter les configurations de sécurité (domaine utilisé, signature DKIM, etc). Au besoin, un sous-domaine leur sera dédié de manière à ne pas autoriser un tiers à émettre des messages en votre nom, à masquer les sous-traitants qui fournissent telle ou telle application, et à isoler les politiques SPF, DKIM et DMARC en fonction de la maturité de l’application. Par exemple, une application peut rester en DMARC permissif tandis que le domaine organisation bénéficie d’une politique DMARC stricte.

Ce nettoyage doit être effectué aussi rapidement que possible car dans l’intervalle, votre domaine n’est pas protégé contre l’usurpation.

Aller au bout de la démarche avec un DMARC en mode strict

Le passage à une politique DMARC stricte (quarantaine ou rejet) pourra alors commencer, progressivement. Le tag “pct” (pourcentage) permet une montée en puissance progressive en spécifiant le pourcentage d’e-mails pour lesquels la politique de rejet DMARC est applicable. S’il n’est pas spécifié, 100% des e-mails sont concernés.

Enfin, l’activation de BIMI vous donnera une meilleure visibilité dans les messageries les plus avancées.

Recommandation N°2

Comment préserver le secret de vos messages ?

Quand on parle d’e-mail, on pense d’abord à leur livraison et à leur authentification. C’est le sujet le plus visible : c’est agaçant que de ne pas recevoir un message authentique, et c’est potentiellement dangereux de recevoir un message de phishing. La délivrabilité des emails et leur authentification sont assurés par les protocoles SPF, DKIM et DMARC dont nous avons parlé précédemment.

Moins visibles sont les problématiques de secret des messages. Si votre correspondance est écoutée, il peut se passer des mois ou même des années avant que vous ne vous en aperceviez. C’est arrivé…

Le chiffrement seul est insuffisant en cas d’attaque active

Le secret des messages est assuré par le chiffrement. Le protocole SMTP a été complété par StartTLS et TLS pour négocier le chiffrement des mails. Cette technique de négociation est souple et permet de s’adapter à des serveurs de maturités techniques très différentes : les serveurs de tous vos correspondants ne disposent pas nécessairement des niveaux de chiffrement optimaux que vous attendez.

En revanche, StartTLS et TLS ne vous protègent pas contre une attaque active, ou de type man-in-the-middle. Dans ce type d’attaques, l’attaquant peut intervenir lors de la négociation du chiffrement pour le bloquer puis écouter tout à son aise, voire se substituer au serveur de votre société et intercepter les communications entre vos partenaires et vous-même, sans bloquer les échanges. C’est une attaque de type « man-in-the-middle » qui requiert des moyens importants, mais pas démesurés.

Protéger le chiffrement de vos messages avec des protocoles additionnels

C’est pourquoi des protocoles additionnels ont été définis et sont disponibles pour garantir à l’émetteur d’un message que son correspondant est légitime et que les messages envoyés seront chiffrés : ce sont DANE et MTA-STS.

Par des mécanismes différents, ces protocoles permettent à l’émetteur, avant de remettre un message, de savoir que le destinataire refuse la réception de messages en clair et de s’assurer de l’identité du serveur destinataire. DANE et MTA-STS évitent ainsi qu’un attaquant bloque le chiffrement ou se place en position d’intermédiaire en interceptant les flux pour les déchiffrer. En cas de problème, la connexion est abandonnée et le destinataire en est informé.

En résumé, DANE et MTA-STS, relativement simples à mettre en œuvre, permettent de protéger le secret de vos messages.

Auteur

Paul JAILLARD, Senior Manager Magellan Sécurité